أنترنتامن معلوماتيحمايةمقالات

تعرف على usbdriveby لإختراق اي جهاز حاسوب في ثواني معدودة!

الخصوصية والحماية ، هاتين الكلمتين ربما من أكثر الكلمات التي ترددت كثيرا على مسامعنا في مجال الأنظمة المعلوماتية والانترنت خصوصاً في الخمس سنوات الأخيرة.سنة بعد سنة تطورت وسائل الحماية في مواقع الإنترنت وكذلك حتى في الأجهزة التي نستعملها.لكن مهما تطورت أساليب الحماية تطورت معها أيضا طرق الاختراق والتغلب على هذه الأنظمة .في هذه المقالة استعرض معكم طريقة مبتكرة لاختراق أجهزة الحاسوب في ثواني معدودة .

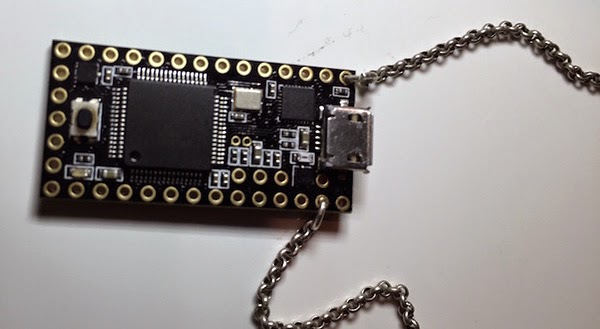

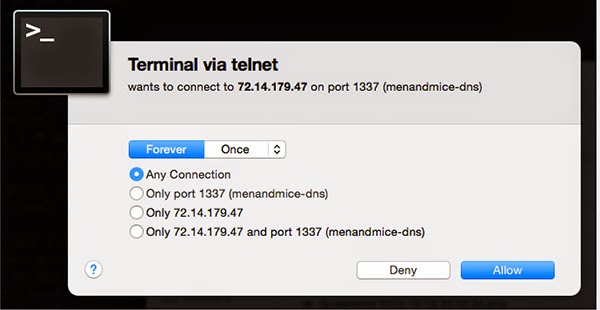

اخر ما توصل اليه “سامي كامكار”- وهو باحث امني – هي ما سماه usbdriveby وهو طريقة تعتمد على جهاز مبني على microcontroller لا يتجاوز ثمنه 20 دولار امريكي ، يمكن استخدامه لاخترق اي جهاز عن طريق استغلال منفد USB وبدون استعمال للوحة المفاتيح ولا الفأرة ، وقد استطاع “كامكار” بإستخدام أسلوب ذكي لبرمجة كود يقوم بمحاكاة لوحة المفاتيح والفأرة، وبذلك يمكنه تجاوز الجدار الناري و تغيير إعدادات DNS في بعض ثواني فقط .

طبعا هذه الطريقة ليس مزاح أو لقطة من فيلم تجسس أو من الخيال العلمي ، بل هي تجربة حقيقية وقد اثبت كامكار فعاليتها ونجاحها ويمكنك مشاهدة العملية التجربية في نظام OS X، من خلال الفيديو ادناه:

هذه القلادة الصغيرة والغريبة بمجرد توصيلها لجهاز الكمبيوتر ، تبدأ في العمل ، وفي أقل من دقيقة يمكنك الوصول من بعيد لجهاز الضحية ، لكن الأمر الأكثر إثارة للقلق ، ان امكانية الوصول للجهاز ستكون قائمة ونشطة رغم فصل الأداة عن الحاسوب .

الفيديو يظهر كيفية نجاح العملية في نظام الماك ، ويقول مبتكر usbdriveby أن يمكن عمل الشيء نفسه بقليل من التغييرات في نظام الويندوز ولينكس كذلك .usbdriveby هو جهاز بسيط جدا وصغير على شكل قلادة يمكنك ارتدائه حول عنقك أو يمكنك حمله في جيبك . وهو مشابه كذلك للفيروس BadUSB من حيث المبدأ ويمكنك معرفة المزيد عن هذا الفيروس الخطير بالنقر على هذا الرابط

كما اسلفت هذا الجهاز قادر على التجسس على حركة الشبكة، تعطيل كافة أجهزة الإنذار ،تعطيل جدار الحماية،تغيير DNS لتوجيهك إلى صفحات ومواقع مزورة بهدف الاستيلاء على حساباتك،يفتح باب خلفي او ما يعرف بـ Backdoor الذي يسمح للمخترق للسيطرة على جهاز الكمبيوتر الخاص بك عن بعد، حتى إذا قمت بفصل الأداة عن الجهاز،القدرة على إغلاق كافة النوافذ لترك كل شيء كما كان.

تجدر الإشارة أن “كامكار” قام كذلك بنشر الكود البرمجي المستخدم في هذه العملية على موقع github ويمكنك تحمله من هناك .

لمعرفة المزيد يمكنك زيارة هذا الموقع